Так ли необходима шина памяти 256-бит в видеокартах middle-end? Теория и практика.

Данный материал является скорее теоретическим (по крайней мере – в большей своей части) и посвящен изучению влияния ширины шины видеопамяти на производительность графических ускорителей. Казалось бы, что тут тестировать? И так понятно, что видеокарты с шириной шины памяти 256-бит будут более производительны, чем такие же видеокарты у которых ширина шины памяти 128-бит, к примеру. Но не спешите с выводами. Может быть, относительно слабым графическим процессорам широкая шина памяти и не нужна? Когда разработчики видеочипов «урезают» ширину шины видеопамяти — это намеренное создание «бюджетного» решения (с целью вписаться в нужный ценовой диапазон) или же трезвый расчет, основанный на том, что больше то и не надо? С этими вопросами мы и попытаемся разобраться.

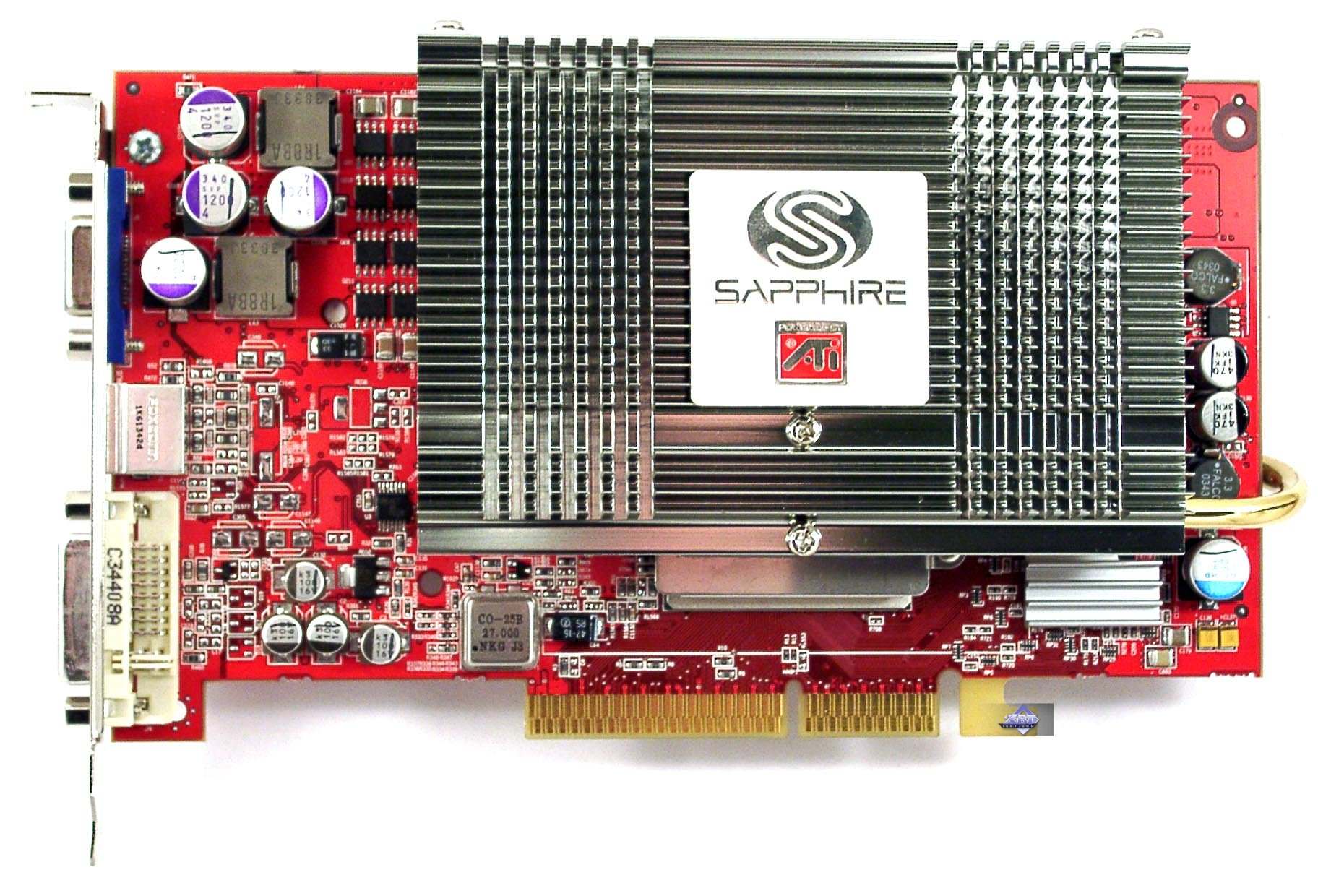

Для экспериментов мы решили взять довольно старую видеокарту – GeForce 7600GT. В момент появления на рынке данный продукт являлся типичным представителем среднего класса и обладал всеми ключевыми особенностями middle-end решения. Это и шина памяти 128-бит, и относительно слабый видеопроцессор. Выбор данной видеокарты обусловлен тем, что к ней в пару можно подобрать аналог, практически не отличающийся по производительности видеопроцессора, но обладающий шиной памяти 256-бит. Многие наверное уже догадались, что мы имеем ввиду, однако подробно мы расскажем об этом чуть позже. А пока попробуем выяснить, насколько шина памяти шириной 128-бит ограничивает производительность GPU на видеокарте 7600GT.

Это и шина памяти 128-бит, и относительно слабый видеопроцессор. Выбор данной видеокарты обусловлен тем, что к ней в пару можно подобрать аналог, практически не отличающийся по производительности видеопроцессора, но обладающий шиной памяти 256-бит. Многие наверное уже догадались, что мы имеем ввиду, однако подробно мы расскажем об этом чуть позже. А пока попробуем выяснить, насколько шина памяти шириной 128-бит ограничивает производительность GPU на видеокарте 7600GT.

Предварительные замечания

В качестве мерила производительности видеокарты мы будем использовать количество FPS (кадров/сек), которое видеокарта покажет в тесте Quake 4. Разрешение экрана выбиралось равным 1280х1024 точек и оставалось неизменным на протяжении всех тестов. Это типичное разрешение большинства современных мониторов с диагональю 17-19 дюймов. Графический режим в самой игре устанавливался на “High Quality”, с помощью видеодрайверов выбирались режимы тестирования “NO AA/AF” или “4AA/16AF”. В качестве тестовой платформы использовался следующий тестовый стенд:

Данный стенд не является чемпионом по производительности среди современных CPU. Тем не менее, как неоднократно показывалось, при тестировании видеокарт middle-end производительность центрального процессора не является ограничивающим фактором.

Тем не менее, как неоднократно показывалось, при тестировании видеокарт middle-end производительность центрального процессора не является ограничивающим фактором.

Стандартные частоты GeForce 7600GT составляют 560/700 МГц для GPU/видеопамяти соответственно. Для видеопамяти указана реальная частота в мегагерцах, а не эффективная (1400 МГц DDR), так сделано лишь для удобства построения графиков. Из этих же соображений мы будем задавать исходную частоту для видеопроцессора 7600GT равной не 560 МГц, а 600 МГц ровно.

Тестирование

В чем будет заключаться тестирование? Как вообще узнать, насколько ширина шины памяти ограничивает производительность GPU? Давайте будем рассматривать ситуацию следующим образом. У нас есть видеокарта, которая выполняет определенную «работу», и по величине FPS на выходе мы будем делать те или иные заключения. В нашем распоряжении имеется два параметра, которые мы можем изменять – частоту GPU и частоту видеопамяти видеокарты. Очевидно, что частота видеопамяти прямо определяет пропускную способность видеопамяти, при прочих неизменных параметрах (типа ширины шины памяти). Чтобы определить, насколько производительность видеокарты ограничивается «скоростью» видеопамяти, построим следующий график.

Чтобы определить, насколько производительность видеокарты ограничивается «скоростью» видеопамяти, построим следующий график.

Мы понизили частоту видеопамяти на видеокарте 7600GT до 200 МГц (реальных), а затем увеличивали ее с шагом 50 МГц. Конечно, в реальности никто не будет добровольно понижать частоту видеопамяти, смысл в другом. Если у нас имеется два параметра, влияющих на итоговый результат, и мы предполагаем, что один из параметров является «ограничителем», то при линейном увеличении этого параметра мы должны наблюдать линейный рост итоговой величины. Чтобы проверить, так это или нет, давайте на вышеприведенном графике построим две касательные к графику, в левой и в правой части.

Как видно из графика, в левой части рост FPS с увеличением частоты видеопамяти является линейным, то есть, пропускной способности видеопамяти явно не хватает и она действительно является ограничивающим фактором. По мере роста частоты видеопамяти, касательная к графику начинает «наклоняться» в сторону оси Х, следовательно, увеличение частоты видеопамяти становится не столь эффективным средством повышения производительности видеокарты. Теоретически, если бы мы могли повышать частоту видеопамяти сколько угодно высоко, рано или поздно мы бы увидели, как линия графика стала бы параллельной оси Х, а значит общая производительность уже ограничивалась бы только мощностью видеопроцессора. Теория теорией, но можно ли такое увидеть на практике? Можно, почему нет. Раз мы не можем сильно разогнать видеопамять, давайте смоделируем подобную ситуацию, понизив производительность GPU, а частоты для видеопамяти оставив неизменными. На следующем графике мы понизили частоту GPU на видеокарте до значения 300 МГц.

Теоретически, если бы мы могли повышать частоту видеопамяти сколько угодно высоко, рано или поздно мы бы увидели, как линия графика стала бы параллельной оси Х, а значит общая производительность уже ограничивалась бы только мощностью видеопроцессора. Теория теорией, но можно ли такое увидеть на практике? Можно, почему нет. Раз мы не можем сильно разогнать видеопамять, давайте смоделируем подобную ситуацию, понизив производительность GPU, а частоты для видеопамяти оставив неизменными. На следующем графике мы понизили частоту GPU на видеокарте до значения 300 МГц.

Как видите, теория получает подтверждение. Когда реальная частота видеопамяти становится вдвое больше частоты GPU, мы уже практически не получаем роста результатов, даже при ширине шины памяти 128 бит. Впрочем, данный конкретный вывод может относиться исключительно к видеопроцессору 7600GT, поэтому не будем спешить с обобщениями. Теперь посмотрим, что произойдет, если мы «утяжелим» графический режим, включив полноэкранное сглаживание и анизотропную фильтрацию.

Очевидно, что основная нагрузка ложится на видеопамять. Для частоты GPU, равной 600 МГц, мы наблюдаем практически линейный рост результатов с увеличением частоты видеопамяти. Да и для частоты GPU 300 МГц на графике уже не наблюдается горизонтальной «полочки», которая свидетельствовала бы об избыточной пропускной способности видеопамяти. Примечательно, что в левой части графики для разных частот GPU сливаются в одну линию. По всей видимости, здесь скорость видеопамяти настолько ограничивает общую производительность, что нет разницы между GPU, работающими на частотах 600 МГц и 300 МГц.

Наиболее пытливые читатели, наверное, уже задали себе вопрос – «какое же сочетание частот GPU/видеопамяти является оптимальным?». Как мы видели, при слишком низкой частоте видеопамяти GPU не может проявить себя в полную силу. Но и слишком сильно увеличивать частоту видеопамяти большого смысла нет, раз результаты перестают расти.

Как обычно, однозначно ответить на данный вопрос вряд ли получится, потому что оптимальное сочетание частот зависит и от архитектуры GPU, и от «тяжести» графического режима, не говоря уже о том, что может меняться от одной игры к другой.

Тем, кто предпочитает изучать проблемы с разных точек зрения, приведем еще пару графиков. Их отличие от предыдущих состоит в том, что в этот раз мы фиксировали реальную частоту видеопамяти (а не GPU) на уровнях 300 МГц и 600 МГц. Вот что получилось для режима без AA/AF.

Если установить реальную частоту видеопамяти на GeForce 7600GT равной 300 МГц, то изменение частоты GPU вообще никак не сказывается на общей производительности, и мы получаем горизонтальную «линию насыщения» на графике. Если же частота памяти равна 600 МГц, то прирост результатов от увеличения частоты GPU более заметен, но опять же, как только частота GPU достигает 600 МГц, рост результатов практически прекращается.

Если мы построим аналогичные графики для режима 4AA/16AF, то увидим уже две «линии насыщения». Вполне закономерный результат, поскольку в более тяжелом графическом режиме производительность видеокарты «упирается» в скорость работы видеопамяти.

Подведем промежуточные итоги. Как следует из вышеприведенных графиков, в наших условиях тестирования для видеокарты 7600GT, обладающей шириной шины памяти 128 бит, оптимальное отношение реальной частоты видеопамяти к частоте графического процессора составляет примерно 1,5-2 : 1. То есть, если частота видеопроцессора равна 600 МГц, частота видеопамяти должна находиться на уровне 900-1200 МГц (реальных). Рекомендованные частоты для типичной 7600GT равны 560/700 МГц для GPU/видеопамяти, следовательно, их соотношение равно 1:1,25, что несколько меньше найденного нами «оптимального» уровня.

То есть, если частота видеопроцессора равна 600 МГц, частота видеопамяти должна находиться на уровне 900-1200 МГц (реальных). Рекомендованные частоты для типичной 7600GT равны 560/700 МГц для GPU/видеопамяти, следовательно, их соотношение равно 1:1,25, что несколько меньше найденного нами «оптимального» уровня.

Как мы неоднократно подчеркивали, это «оптимальное» соотношение справедливо для 7600GT с шириной шины памяти 128 бит. А что будет, если мы увеличим ширину шины памяти в два раза? По идее, с точки зрения увеличения максимальной пропускной способности видеопамяти, она также возрастет вдвое, что можно было бы расценивать как удвоение рабочей частоты видеопамяти с шириной шины 128 бит и, следовательно, будет более точно соответствовать «оптимальному» соотношению частоты GPU и видеопамяти. Так это или нет, мы сейчас и попробуем выяснить.

7600GT 256-bit memory

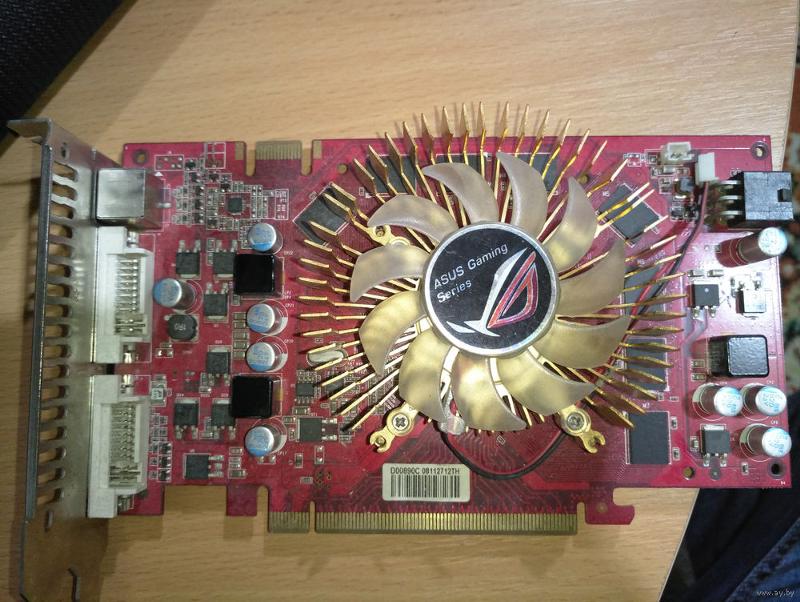

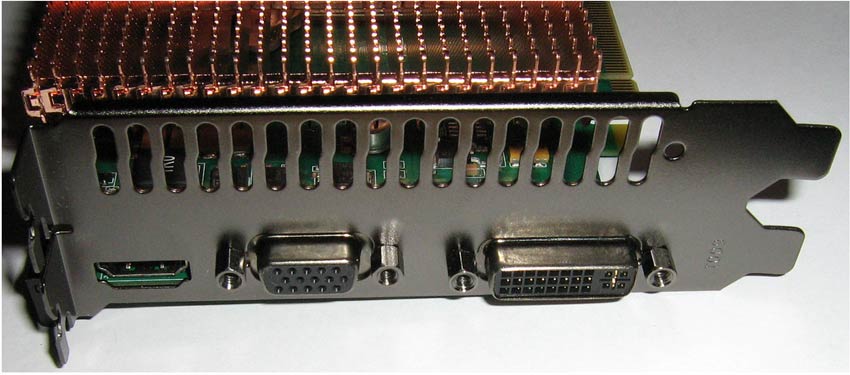

Вы скажете, что таких видеокарт в природе не бывает. В общем-то, да, не бывает. Но есть другие видеокарты, из которых, при желании, можно получить аналог GeForce 7600GT с шириной шины памяти 256 бит. Собственно, мы так и сделали. Взяли видеокарту ASUS EN7900GS TOP, у которой штатные частоты равны 590/720 МГц и ширина шины памяти 256-бит. Затем, с помощью утилиты RivaTuner, отключили пиксельные и вершинные блоки таким образом, чтобы привести их в точное соответствие с конвейерной формулой GeForce 7600GT – 12p, 5v. Таким образом, в нашем распоряжении оказался аналог видеокарты 7600GT, обладающий похожими на 7600GT характеристиками GPU, но имеющий ширину шины памяти 256-бит вместо 128. На графиках мы будем отображать результаты этой видеокарты красным цветом.

Собственно, мы так и сделали. Взяли видеокарту ASUS EN7900GS TOP, у которой штатные частоты равны 590/720 МГц и ширина шины памяти 256-бит. Затем, с помощью утилиты RivaTuner, отключили пиксельные и вершинные блоки таким образом, чтобы привести их в точное соответствие с конвейерной формулой GeForce 7600GT – 12p, 5v. Таким образом, в нашем распоряжении оказался аналог видеокарты 7600GT, обладающий похожими на 7600GT характеристиками GPU, но имеющий ширину шины памяти 256-бит вместо 128. На графиках мы будем отображать результаты этой видеокарты красным цветом.

Ниже приведен график, аналогичный Графику №1 и дополненный результатами, полученными на аналоге GeForce 7600GT с шириной шины памяти 256-бит.

Очевидно, что увеличение ширины шины видеопамяти изрядно прибавляет производительности. При небольших частотах видеопамяти (левая часть графика), прирост производительности 7600GT 256-бит практически двукратный, по сравнению с обычной 7600GT 128-бит. C ростом частоты видеопамяти относительное превосходство 256-бит варианта 7600GT уменьшается, и на типовой частоте видеопамяти 700 МГц составляет всего 26%, что является вполне закономерным результатом. Выше было показано, что с ростом частоты видеопамяти, рано или поздно, мы получим на графике горизонтальную линию результатов, когда общая производительность видеокарты больше не ограничивается памятью и зависит только от GPU. Понятно, что для 256-бит варианта 7600GT такой «режим насыщения» будет достигнут быстрее.

Выше было показано, что с ростом частоты видеопамяти, рано или поздно, мы получим на графике горизонтальную линию результатов, когда общая производительность видеокарты больше не ограничивается памятью и зависит только от GPU. Понятно, что для 256-бит варианта 7600GT такой «режим насыщения» будет достигнут быстрее.

Что касается практической стороны вопроса, то 26% превосходства варианта с шириной шины памяти 256-бит над 128-битной 7600GT — это конечно существенно, но и производители видеокарт, получается, оказываются не так уж и неправы, когда в middle-end продуктах ограничиваются шиной памяти 128-бит. Ведь им, помимо чистой производительности, приходится принимать во внимание и экономические вопросы. А разработка видеопроцессора с контроллером памяти 256-бит будет сложнее, соответственно дороже, не говоря уже про усложненный и более дорогой дизайн самой печатной платы.

Говоря простыми словами, не самому мощному видеопроцессору нет смысла подключать видеопамять по более широкой шине. Игра Quake 4 уже довольно старая, новые игры предъявляют к производительности GPU более высокие требования, и не факт, что даже с широкой шиной памяти средний GPU это «потянет». Проиллюстрировать это можно на простом примере. Построим еще один график, в тех же условиях что и предыдущий, но снизим частоту GPU вдвое.

Игра Quake 4 уже довольно старая, новые игры предъявляют к производительности GPU более высокие требования, и не факт, что даже с широкой шиной памяти средний GPU это «потянет». Проиллюстрировать это можно на простом примере. Построим еще один график, в тех же условиях что и предыдущий, но снизим частоту GPU вдвое.

И что же мы видим? При слабом GPU и номинальной частоте видеопамяти разница в результатах 7600GT 128-бит и 256-бит составляет всего 12%. Так что, если у вас слабый GPU, не нужно жаловаться на недостаток пропускной способности шины памяти. Слабый видеопроцессор просто не сможет воспользоваться ею в полной мере. Вполне возможно, что этим же фактом объясняется популярность памяти стандарта GDDR2 в сегменте видеокарт low-end, где производительность GPU настолько урезана, что ставить более скоростную видеопамять просто бессмысленно.

Хорошо, с простым графическим режимом все понятно. А что будет, если мы включим полноэкранное сглаживание и анизотропную фильтрацию?

Очевидно, с возрастанием нагрузки на видеопамять прирост производительности от широкой шины памяти становится более заметен, и на типовой частоте видеопамяти 700 МГц равен 60%. Вот тут, пожалуй, можно и пожалеть, что продукты middle-end не оснащаются шириной шины памяти 256-бит (или выше). С другой стороны, много ли вы знаете современных игр, в которые можно играть с настройками 4AA/16AF на видеокартах среднего класса? Вот именно. Если и удастся выставить качественную графику в игре, то о полноэкранном сглаживании речь, как правило, не идет. И это вполне типичная ситуация для видеокарт среднего сегмента и современных им игр, которая повторяется в течение уже многих лет.

Вот тут, пожалуй, можно и пожалеть, что продукты middle-end не оснащаются шириной шины памяти 256-бит (или выше). С другой стороны, много ли вы знаете современных игр, в которые можно играть с настройками 4AA/16AF на видеокартах среднего класса? Вот именно. Если и удастся выставить качественную графику в игре, то о полноэкранном сглаживании речь, как правило, не идет. И это вполне типичная ситуация для видеокарт среднего сегмента и современных им игр, которая повторяется в течение уже многих лет.

Ну и, напоследок, приведем еще пару графиков. Результаты на первом из них получены в следующих условиях – изменялась частота GPU, а частота видеопамяти оставалась неизменной. Для стандартной 7600GT 128-бит частота памяти была выставлена в 600 МГц, для сэмулированной 7600GT 256-бит частота видеопамяти была установлена на значение 300 МГц. Таким образом, максимальная теоретическая пропускная способность видеопамяти у этих двух видеокарт была одинакова. Теперь посмотрим, насколько эффективно используется более широкая шина памяти в зависимости от частоты GPU.

Начиная с частоты GPU 300 МГц, видеокарта с шиной памяти 128-бит показывает более высокие результаты. Получается, что при прочих равных условиях узкая шина памяти оказывается более эффективной, с точки зрения производительности. Может быть, так происходит потому, что мы использовали простой графический режим? Давайте включим AA/AF и проверим еще раз.

Как ни странно, но и на этом графике мы видим превосходство 7600GT 128-бит над своим 256-битным аналогом, причем даже более заметное. По всей видимости, медленная, но широкая шина памяти используется не так эффективно, как узкая, но скоростная.

Заключение

Как выяснилось в ходе данного тестирования, шина памяти шириной 128-бит для видеопроцессоров класса middle-end определенно является фактором, сдерживающим производительность. Но не стоит преувеличивать степень этого ограничения. В типичных условиях использования видеокарт среднего класса – не самые высокие настройки графики в приложении и отсутствие полноэкранного сглаживания, переход к более широкой шине памяти способен добавить лишь пару десятков процентов к общей производительности видеосистемы, в то время как стоимость такого «перехода» может существенно сказаться на цене продукта. В целом, разработчики видеопроцессоров наверное правы в том, что не спешат с внедрением шины памяти 256-бит в продукты класса middle-end, как это ни грустно для нас, пользователей. Но и теряем мы не так уж и много. Хороший разгонный потенциал, который, как правило, присущ видеокартам middle-end, практически всегда позволяет скомпенсировать пару десятков «упущенных» процентов производительности видеокарты.

В целом, разработчики видеопроцессоров наверное правы в том, что не спешат с внедрением шины памяти 256-бит в продукты класса middle-end, как это ни грустно для нас, пользователей. Но и теряем мы не так уж и много. Хороший разгонный потенциал, который, как правило, присущ видеокартам middle-end, практически всегда позволяет скомпенсировать пару десятков «упущенных» процентов производительности видеокарты.

Возможно, кого-то разочарует то, что в этом тестировании мы взяли уж очень старого представителя middle-end в лице GeForce 7600GT и «ветерана» Quake 4 в качестве тестируемого приложения. Но иначе было бы сложно подобрать точную «пару» видеокарт, отличающихся лишь шириной шины памяти, и многие нюансы не проявились бы так сильно. А использование более новой игры для тестов могло чрезмерно нагрузить «старичка» 7600GT, и опять же свести на нет разницу в результатах. Не расстраивайтесь. Мы продолжим наши исследования, и в следующих материалах изучим производительность современных представителей среднего класса в новых играх.

Кстати, а вам интересно узнать, насколько эффективно используется шина памяти 512-бит в Radeon HD2900XT?

— Обсудить материал на форуме.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

NVIDIA Quadro RTX 4000 (VCQRTX4000-BSP) 8GB GDDR6 256 bit 3*DP/USB Type-C bulk RTL {5}

Общие сведения

USB 3.1 Gen 2 Type C

1

Количество тензорных процессоров

576

Линейка видеопроцессора

NVIDIA Quadro

Техпроцесс

12

Частота работы GPU (в режиме Boost)

1710

Частота шейдерного домена в режиме Boost

1710

Объем видеопамяти

8192

Графический процессор (GPU)

RTX 4000

Тип памяти

GDDR6

Частота работы GPU

1215

Кодовое имя GPU

TU104

Разрядность шины памяти

256

API DirectX

12. 1

1

API OpenCL

2.0

API OpenGL

4.6

Разъемы дополнительного питания

8pin

DisplayPort

3

HDCP 2.2 (4K)

Да

Поддержка Multi-GPU

Да

nVidia 3D Vision

Да

nVidia CUDA

7.5

nVidia PhysX

Да

nVidia GigaThread

Да

nVidia Pure Video HD

Да

Версия

PCI-Express 3.0

Версия вершинных шейдеров

6.3

Версия геометрических шейдеров

6.3

Версия пиксельных шейдеров

6.3

Вид поставки

RTL

Встроенный аудиопроцессор

Да

Длина видеокарты (PCB)

241

Количество занимаемых слотов

1

Количество линий

PCI-E x16

Количество растровых процессоров

64

Количество транзисторов в одном GPU

13600

Количество универсальных (потоковых) процессоров

2304

Количество шейдерных процессоров

144

Комплект поставки

Кабель-переходник питания, адаптер DP-to-DVI-D SL

Макс. энергопотребление видеоядра на ном. частоте

энергопотребление видеоядра на ном. частоте

160

Максимальная степень FSAA

64

Максимальная степень анизатропной фильтрации

16

Максимальное количество подключаемых мониторов

4

Максимальное разрешение (вертикаль)

4320

Максимальное разрешение (горизонталь)

7680

Максимальное разрешение портов DisplayPort

4096х2160

Низкий профиль

Нет

Производитель GPU

NVIDIA

Тип охлаждения

Активное

Частота шейдерного домена

1215

Рекомендованная производителем мощность БП

600

Серия продукции

Quadro

Ссылка на описание

http://www. pny.com/nvidia-quadro-rtx-4000

pny.com/nvidia-quadro-rtx-4000

| Общие параметры | |

| Модель | MSI AMD Radeon RX 5700 XT MECH OC |

| Основной цвет | черный, серый |

| Подсветка элементов видеокарты | нет |

| Основные параметры | |

| Производитель графического процессора | AMD |

| Линейка графических процессоров | AMD Radeon |

| Графический процессор | AMD Radeon RX 5700 |

| Поддержка стандартов | DirectX 12, OpenGL 4.6 |

| Спецификации видеопроцессора | |

| Количество видеочипов | 1 |

| Технологический процесс | 7 нм |

| Минимальная частота работы видеочипа | 1605 |

| Турбочастота | 1925 МГц |

| Количество универсальных процессоров | 2560 |

| Поддержка трассировки лучей | нет |

| Спецификации видеопамяти | |

| Объем видеопамяти | 8 ГБ |

| Тип памяти | GDDR6 |

| Эффективная частота памяти | 14000 МГц |

| Разрядность шины памяти | 256 бит |

| Максимальная пропускная способность памяти | 448 Гбайт/сек |

| Подключение | |

| Интерфейс подключения | PCI-E |

| Версия PCI Express | 4. 0 0 |

| Поддержка мультипроцессорной конфигурации | не поддерживается |

| Вывод изображения | |

| Количество подключаемых одновременно мониторов | 4 шт |

| Видео разъемы | DisplayPort (3 шт), HDMI |

| Максимальное разрешение | 7680×4320 |

| Питание | |

| Необходимость дополнительного питания | есть |

| Разъемы дополнительного питания | 8-pin + 6-pin |

| Максимальное энергопотребление | 225 Вт |

| Рекомендуемый блок питания | 750 Вт |

| Система охлаждения | |

| Тип охлаждения | активное воздушное |

| Тип и количество установленных вентиляторов | 2 осевых |

| Габариты | |

| Низкопрофильная карта (Low Profile) | нет |

| Количество занимаемых слотов расширения | 2.2 |

| Длина видеокарты | 232 мм |

| Дополнительно | |

| Комплектация | диск с ПО, документация |

It is a bit of a continuation [. ..] ..]of our conversation from last Thursday, and you will recall that at the start of the Canadian […] presidency on 25 January, I set four objectives for our work in the Conference on Disarmament, and I should just like to briefly review each in turn. daccess-ods.un.org | Это в некотором смысле продолжение […] нашего разговора с прошлого четверга, и, как вы помните, в начале канадского председательства, […] 25 января, я поставил четыре цели для нашей работы на Конференции по разоружению, и я хотел бы поочередно лишь вкратце коснуться каждой из них. daccess-ods.un.org |

| Via bit 4 and bit 5 of the parameter […] control word (control signal source: parameter control word). download.sew-eurodrive.com | через бит 4 и бит 5 управляющего слова [. ..] ..]параметрирования (источник управляющего сигнала: управляющее слово параметрирования). download.sew-eurodrive.com |

I am sorry that […] but it has been a while since I have spoken to Council […] members directly on behalf of UNAMID. daccess-ods.un.org | Я приношу извинения за то, […] чем я планировал, но я уже давно не имел возможности […] выступить непосредственно перед членами Совета от имени ЮНАМИД. daccess-ods.un.org |

Tonight, as a country that has always advocated the essential role in the Middle East of the United Nations and the Security Council, we have but one regret, namely, that, despite our persistent [. calls, it has not been possible for the […] consider the points of view of the negotiators […] on the ground and to endorse the results of the negotiations under way to achieve a permanent ceasefire. daccess-ods.un.org | Сегодня вечером мы, как страна, постоянно отстаивающая главную роль Организации Объединенных Наций и Совета Безопасности на Ближнем Востоке, сожалеем лишь об одном, а именно: о том, что, […] несмотря на наши обращенные к Совету […] побольше времени для того, чтобы обдумать […] позиции переговорщиков на местах и содействовать результатам ныне проводимых переговоров, нацеленных на достижение постоянного прекращения огня. daccess-ods.un.org |

Documentation starts at the lowest level, by describing the [. environment capable […] of rendering the object in its present form. unesdoc.unesco.org | Документирование начинается на […] самом низком уровне, когда описываются […] среда, способная отображать […] объект в его нынешней форме. unesdoc.unesco.org |

It should be noted, however, that the reasoning behind our decision this […] it was in 2007. daccess-ods.un.org | Однако следует отметить, что в этом году основания для […] от оснований 2007 года. daccess-ods.un.org |

Advisory assistance was also provided to Sierra Leone in negotiating […] a view to strengthening the legal framework […] of the mining sector and attracting skills. daccess-ods.un.org | Была также оказана […] консультативная помощь Сьерра-Леоне […] Руанде с це лью укрепления правовой […] базы горнодобывающего сектора и привлечения квалифицированной рабочей силы. daccess-ods.un.org |

While numerous speakers noted that there was no […] direct investment (FDI), others […] considered IIAs an important tool for attracting foreign investment and protecting outward investment. daccess-ods.un.org | Многие ораторы отмечали, […] что нет убедительных […] ведет к увеличению притока прямых […] иностранных инвестиций (ПИИ), тогда как другие ораторы утверждали, что МИС являются важным инструментом привлечения таких инвестиций, а также защиты национальных инвесторов, осуществляющих инвестиции в других странах. daccess-ods.un.org |

| There is quite a bit more to know about WSUS but the information provided here should give you a good jump start in determining how you should deploy this Microsoft technology so that you increase update efficiency and decrease administrative overhead. redline-software.com | Конечно, есть еще множество полезной информации о WSUS, но предоставленной здесь информации должно быть достаточно для того, чтобы вы смогли определиться с тем, как устанавливать и использовать эту технологию Microsoft, чтобы повысить эффективность обновлений и снизить общие перегрузки администрирования. redline-software.com |

| With regard to a share of administrative costs in the total municipal budget costs, in accordance with the approved budgets for 2006 they accounted for 11.6% in the Oblast as a whole, a bit more than the value of the similar parameter in 2005 which accounted for 10.2% in the actually executed budgets. iep.ru | Если говорить о доле расходов на управление в общих расходах муниципальных бюджетов, то в соответствии с утвержденными бюджетами на 2006 г. этот показатель равен 11,6% в целом по области, что несколько превышает значение аналогичного показателя 2005 г., который по фактически исполненным бюджетам был равен 10,2%. iep.ru |

| I would like to furnish you with a bit of the background of this paper. daccess-ods.un.org | Я хотел бы вкратце осветить для вас предысторию этого документа. daccess-ods.un.org |

For more information on Step 2 of The PCI Data Security Standard, ‘Do not use vendor-supplied defaults for system passwords and other security parameters’, please consult Visa USA’s website, MICROS-Fidelio […] (Ireland) Ltd. uses credit card […] card data is stored in a manner […] compliant with the PCI Data Standard. hrs.ru | Более подробно о Шаге 2 Стандарта PCI-DSS «Не использовать настройки системных паролей и других параметров безопасности данных, заданных производителем по умолчанию» читайте раздел CISP вэб-сайтa Visa USA […] MICROS-Fidelio (Ireland) Ltd. использует […] по алгоритму Triple-DES для обеспечения […] надежного хранения данных держателей карт, в соответствии со стандартом РСI-DSS. hrs.ru |

| It would be a bit inconsequential of me to miss such an opportunity and not to continue the series of my articles with the representation of the logic of building an EA that would formally meet all Rules of the Automated Trading Championship 2008 and that wouldn’t admit any critical error during the contest, for which it could be disqualified! articles.mql4.com | С моей стороны было бы несколько нелогичным упустить такую возможность и не воспользоваться случаем, продолжить цикл своих статей с изложения логики построения эксперта, который бы по всем формальным признакам вписался в условия проведения Automated Trading Championship 2008 и за весь период этого мероприятия не сделал бы ни одной грубой ошибки, за которую он бы мог быть дисквалифицирован! articles.mql4.com |

Accepts differential analogue 1 Vpp sine […] / cosine signals and […] resolution capability of 38.6 […] picometres at 1 m/s. See Accessories for further details and specification. renishaw.com | Интерфейс принимает дифференциальный аналоговый сигнал 1 Vpp […] (синусоидальный/косинусоидальный), и, имея коэффициент […] с разрешением 38,6 пикометров […] при скорости 1 м/с. Более подробные сведения и технические данные см. в разделе Принадлежности. renishaw.ru |

| In addition to activities under the regular programme, cooperation was strengthened with Côte d’Ivoire through the development in 2004, in conjunction with the United Nations Development Programme (UNDP) and the International Labour Office (BIT), of a multisectoral transitional plan for the rehabilitation and reconstruction of education systems, the Plan of Action for the rehabilitation and reconstruction of education systems in Côte d’Ivoire (PARREN-CI), which was designed to meet the concerns of the ministerial departments working in the fields of education and training. unesdoc.unesco.org | Помимо осуществления обычных программных мероприятий укрепление сотрудничества с Кот-д’Ивуаром выразилось в подготовке в 2004 г. совместно с ПРООН и МБТ межсекторального переходного плана по возрождению и восстановлению систем образования «План действий по возрождению и восстановлению систем образования в Кот-д’Ивуаре» (ПАРРЕН-КИ), в котором учтены все проблемы, обозначенные департаментами министерств, занимающимися вопросами образования и подготовки кадров. unesdoc.unesco.org |

She has definitely got got the hots for me and I feel that as a paying customer I should be in […] charge but NO, I feel powerless in this […] between China and America; always wondered […] if the chinese being in greater numbers than the americans do feel powerful knowing the other party is on average taller — would that influence any decision making at all on the powerstruggle front I wonder. shout.ru | Она определенно сделала все для меня, и я чувствую что я как платежеспособный клиент […] должен расплатиться, но нет ( NO ), я […] немного на ничью между Китаем и […] Америкой; я всегда удивлялся, если китайцев больше американцев, всиляет ли это силу, что другая сторона выше — оказывало ли это влияние на вообще какое-нибудь принятие решений в гонке вооружений, удивляюсь я. shout.ru |

| Great product, just a little bit heavy. humidordiscount.com | Прекрасный продукт, только немного тяжелый. humidordiscount.ru |

However, if drivers are compiled as modules and […] than when booting an installed […] system, it is not possible to pass parameters to modules as you would normally do. debian.org | Если же драйверы собраны как […] загрузке установленной системы, […] невозможно передать параметры модулям обычным способом. debian.org |

| Black and white (1—bit): produces a black and white […] version of your document. graphics.kodak.com | Черно-белое изображение (1-битное): черно-белая версия […] документа. graphics.kodak.com |

| Which Governments are ever ready to drop thousands of bombs on other countries but ponder and hesitate to send a bit of food aid to famine-stricken people in Somalia or elsewhere? daccess-ods.un.org | Чьи правительства всегда готовы сбросить тысячи бомб на другие страны, но подолгу раздумывают и колеблются, когда возникает необходимость направить незначительную продовольственную помощь голодающему населению Сомали или других стран? daccess-ods.un.org |

Each time a client sends a DNS query to a particular […] freeyourid.com | Каждый раз, когда клиент отправляет DNS-запрос на тот или […] freeyourid.com |

Until the time the drilling was done […] atlascopco.com | До этого […] бурения скважины. atlascopco.us |

| The merciless physical counter-attack on the positions of the puppet army on the island proved once again that the strong revolutionary army of Mount Paektu did not make an empty declaration when it said that it would never pardon anyone intruding even a bit into the territorial waters and air and territory of the Democratic People’s Republic of Korea over which its sovereignty is exercised. daccess-ods.un.org | Беспощадный физический контрудар по островным позициям марионеточной армии вновь доказал, что крепкая пэктусанская революционная армия не пустословила, заявив, что никогда не простит никому посягательства хотя бы на пядь территориальных вод, воздушного пространства и территории, над которыми осуществляет суверенитет Корейской Народно-Демократической Республики. daccess-ods.un.org |

| The Delegation of the United States of America fully aligned itself with the statements made by the Delegation of Belgium on behalf of Group B. It also referred to the mandate of the CDIP found in document A/43/13 Rev. The Delegation noted that the third pillar that was discussed quite a bit in the last few minutes specifically said, «discuss IP and development related issues as agreed by the Committee, as well as those decided by the General Assembly”. wipo.int | Делегация Соединенных Штатов Америки полностью поддержала заявления делегации Бельгии, сделанные от имени Группы B. Она также сослалась на мандат Комитета, прописанный в документе A/43/13 Rev. Делегация отметила, что третий столп, который так много обсуждался в последние минуты, заключается в следующем: «обсуждение согласованных Комитетом соответствующих вопросов ИС и развития, а также тех вопросов, решение по которым было принято Генеральной Ассамблеей». wipo.int |

| The heat loss is a bit lower in the 4-pipe […] system, partly due to the short heating season (and the corresponding long season […] for operation of the smaller hot-tap water pipes). nature-ic.am | Потери тепла несколько ниже в 4-трубной системе, […] частично благодаря короткому отопительному сезону (и соответственно продолжительному […] сезону работы более маленьких труб горячего водоснабжения). nature-ic.am |

Ahead of the pre-election promotion the indisputable leader in terms of aggregate airtime, devoted by the 7 TV channels to the first figures of the electoral lists of parties/bloc (i.e., to candidates to Mayor of Yerevan), became Tigran Karapetian (44,372 sec.), while Gagik Beglarian (was the top of electoral list of the Republican Party of […] Armenia and became the Mayor) who took the second […] times less coverage (6,056.5 sec.). ypc.am | В преддверии предвыборной агитации бесспорным лидером по совокупному эфирному времени, выделенному исследованными телеканалами первым номерам в избирательных списках партий/блока (т.е. кандидатам в мэры Еревана), стал лидер Народной партии Тигран Карапетян (44,372 сек.), тогда как занявший вторую позицию Гагик […] Бегларян (возглавлял список Республиканской […] получил в 7 с небольшим раз меньшее освещение (6,056.5 сек.). ypc.am |

A review of IIAs was conducted for Morocco, which led to a revision of its […] daccess-ods.un.org | Был проведен обзор МИС Марокко, что привело к пересмотру типового […] daccess-ods.un.org |

In May 2008, Tatneft commenced international arbitration against Ukraine on the basis of the agreement between the Government of the Russian Federation and the Cabinet of […] Ministries of Ukraine on the Encouragement and Mutual Protection of Investments […] tatneft.ru | В мае 2008 г. Компания возбудила иск в международном арбитраже против Украины на основании соглашения между Правительством Российской Федерации и Кабинетом министров […] Украины по стимулированию и взаимной защите […] соглашение»). tatneft.ru |

| It also seemed a bit extreme to exclude major treaties from the scope of the draft articles simply because such treaties — which were predominantly between and among States — allowed an international organization to become a party. daccess-ods.un.org | Кроме того, представляется несколько чрезмерным исключать крупные международные договоры из сферы применения данных проектов статей всего лишь потому, что такие договоры, которые в основном заключаются между государствами, допускают участие в них какой-либо международной организации. daccess-ods.un.org |

Piracy expert roger Middleton of the British think tank Chatham House is optimistic that this will change: “[T]here is a fairly […] good chance that some kind of […] Kenya, to take some pirates even if they are ‘foreign. marshallcenter.org | Специалист по вопросам пиратства Роджер Миддлтон из британской научно-исследовательской организации «Чатем-Хаус» с оптимизмом смотрит в будущее: «Существует большая […] вероятность достижения определенного […] которые являются «иностранцами». marshallcenter.org |

Причина, по которой адреса IPv6 IP имеют размер 128 бит, а не 256?

Я обсуждал с другом некоторые внутренние части IPv6.

Хорошо известно, что IPv6 IP адреса имеют размер 128 бит (для IPv4 это 32 бита).

Он спросил меня, по какой причине этот размер был установлен на 128 бит — 256 бит сделали бы более «well-rounded» размер, и оба размера должны быть достаточно большими, чтобы избежать любого недостатка IP адресов в будущем.

Я предположил, что это должно быть сделано на встроенных устройствах, таких как маршрутизаторы, вы должны быть намного более осторожны с требованиями к памяти, и 128 была наименьшая мощность из двух, так что вы наверняка не исчерпаете IP адрес такого размера в будущем.

Но я должен был признать, что не знаю четкого ответа.

Итак, сетевые мастера, по какой причине в качестве размера адреса IPv6 были выбраны 128 бит, а не 256?

network-protocols

ipv6

Поделиться

Источник

Nubok

13 апреля 2012 в 10:35

4 ответа

- IPv6-представление памяти

Я хотел бы знать, как IPv6 адрес представлен в памяти компьютера? Для меня действительно очевидно, что IPv4 имеет обратные байты в памяти. Но я хочу выяснить, как компьютер хранит все 128 бит адреса IPv6. Заранее спасибо 🙂 Большое вам спасибо за ваши ответы. Но у меня есть еще один вопрос. Каковы…

- Как шифровать или расшифровывать с помощью Rijndael и блока размером 256 бит?

По некоторым причинам мне нужно реализовать Rijndael de / compression с размером блока 256 бит вместо AES, который использует размер блока 128 бит (причина: данные шифруются в PHP с помощью Rijndael…). Как я могу изменить размер блока для шифра? Если я просто получаю шифр с…

5

Я подозреваю, потому что на самом деле нет никакого смысла в том, чтобы они были больше 128 бит.

Помните,что каждый бит / байт в адресе должен быть включен в заголовок. Другими словами, чем больше адрес, тем больше накладные расходы в сети.

Поделиться

Kristof Provost

13 апреля 2012 в 10:37

4

Согласно Справочнику FreeBSD, 128 бит дадут приблизительно 6.27 IPv6 адресов на квадратный метр на НАШЕЙ ПЛАНЕТЕ. Трудно думать, что этого когда-нибудь будет недостаточно.

Поделиться

Gruber

04 октября 2012 в 12:39

3

IPv6 был известен во время своего развития как «IPng» (IP Next Generation) и был попыткой IETF в середине 1990-х годов. На самом деле было несколько предложенных преемников IPv4, и после некоторого периода тестирования, дебатов и анализа окончательный кандидат IPng был фактически компромиссом между решением 64 bit (SIPP) и решением переменной длины (но 128-битным по умолчанию) (TUBA). Компромисс грубо использовал более длинный формат адреса, но зафиксировал длину в 128 бит.

RFC 1752, «The Recommendation for the IP Next Generation Protocol» были бы хорошим справочником для тех, кто интересуется дополнительной информацией.

/John

Поделиться

John Curran

05 сентября 2014 в 19:57

- Сопоставление адреса IPv6 с подсетью CIDR

Есть ли хороший способ сопоставить адрес IPv6 с подсетью IPv6, используя нотацию CIDR? То, что я ищу, — это эквивалент IPv6 этому: Сопоставление маски IP с маской CIDR в PHP 5? Приведенный выше пример не может быть использован, так как адрес IPv6 имеет длину 128 бит, что препятствует правильной.64 это около 18,000,000,000,000,000 адреса.

Этого более чем достаточно на следующие тысячелетия.

А меньшее количество битов означает более высокую скорость и снижение затрат.Поделиться

NarekOnLine30 августа 2014 в 15:34

Похожие вопросы:

Максимальная длина текстового представления адреса IPv6?

Я хочу сохранить данные, возвращенные $_SERVER[REMOTE_ADDR] в PHP, в поле DB, на самом деле довольно простая задача. Проблема в том, что я не могу найти никакой правильной информации о максимальной…

Как я могу обменять низкие 128 бит и высокие 128 бит в 256-битном регистре AVX (YMM)

Я портирую код SSE SIMD для использования 256-битных расширений AVX и, похоже, не могу найти никакой инструкции, которая будет blend/shuffle/move высоких 128 бит и низких 128 бит. Бэк-история: На…

RijndaelManaged поддерживает 128-256-битный ключ, какой размер ключа используется генератором конструктора по умолчанию?

Для нового RijndaelManaged() в документации говорится, что он поддерживает ключи длиной 128 бит и до 256 бит. Когда вы создаете экземпляр new RijndaelManaged(), он создает для вас ключ и IV. Какой…

IPv6-представление памяти

Я хотел бы знать, как IPv6 адрес представлен в памяти компьютера? Для меня действительно очевидно, что IPv4 имеет обратные байты в памяти. Но я хочу выяснить, как компьютер хранит все 128 бит адреса…

Как шифровать или расшифровывать с помощью Rijndael и блока размером 256 бит?

По некоторым причинам мне нужно реализовать Rijndael de / compression с размером блока 256 бит вместо AES, который использует размер блока 128 бит (причина: данные шифруются в PHP с помощью…

Сопоставление адреса IPv6 с подсетью CIDR

Есть ли хороший способ сопоставить адрес IPv6 с подсетью IPv6, используя нотацию CIDR? То, что я ищу, — это эквивалент IPv6 этому: Сопоставление маски IP с маской CIDR в PHP 5? Приведенный выше…

Преобразование адреса IP в число:

Вопрос: Когда я преобразую адрес IP 192.168.115.67 в число, делается ли это так: 192*256 3 + 168*256 2 +115*256 1 +67*256 0 = 3232265027 или вот так: 192*256 0 + 168*256 1 +115*256 2 +67*256 3 =…

Размер байтового массива для IP-адреса IPv6

Я пишу приложение, которое будет хранить IP-адреса тех мест, откуда поступают запросы. Эти IP-адреса будут храниться как varbinary(16) в моей базе данных. Стало очевидно, что a varbinary(16) -это не…

Java AES 128 с размером ключа 256 символов

Можно ли зашифровать файл в Java с помощью алгоритма AES размером блока 128 бит и размером ключа 256 символов (байт) ? Согласно ссылкам , размер ключа может быть не более 256 бит или 32 символа. У…

Cipher.getBlockSize() возвращает 128 бит даже с 256-битным ключом

Я пытаюсь получить некоторое шифрование AES. Я хочу использовать AES-256. aesKey.length = 32 или 256 бит. Однако Cipher.getBlockSize() возвращает 16 или 128 бит. Разве Cipher.getBlockSize() не…

Почему нет 256-битных или 512-битных микропроцессоров?

Думаю об этом. Что именно вы представляете себе «256-битным» процессором? Что делает разрядность процессора на первом месте?

Я думаю, что если никаких дальнейших уточнений не будет сделано, разрядность процессора относится к его ширине ALU. Это ширина двоичного числа, которую он может обрабатывать изначально в одной операции. Следовательно, 32-битный процессор может работать непосредственно со значениями шириной до 32 бит в одной инструкции. Таким образом, ваш 256-битный процессор будет содержать очень большой ALU, способный складывать, вычитать, ORing, ANDing и т. Д., 256-битные числа за одну операцию. Почему ты этого хочешь? Какая проблема делает большой и дорогой ALU достойным и оплачиваемым даже в тех случаях, когда процессор считает только 100 итераций цикла и т. П.?

Дело в том, что вы должны платить за широкий АЛУ, независимо от того, используете ли вы его много или только небольшую часть его возможностей. Чтобы оправдать 256-битный АЛУ, вам нужно найти достаточно важную проблему, которая может действительно выиграть от манипулирования 256-битными словами в одной инструкции. Хотя вы, вероятно, можете придумать несколько примеров, таких проблем недостаточно, чтобы производители почувствовали, что когда-нибудь получат отдачу от значительных инвестиций, необходимых для производства такого чипа. Если есть нишевые, но важные (хорошо финансируемые) проблемы, которые действительно могут выиграть от широкого ALU, то мы увидим очень дорогие процессоры с целевым назначением для этого приложения. Однако их цена помешает широкому использованию за пределами узкого приложения, для которого оно было разработано. Например, Если бы 256 бит сделали возможным использование определенных криптографических приложений для военных, вероятно, возникли бы специализированные 256 битные процессоры стоимостью от 100 до 1000 долларов каждый. Вы бы не положили один из них в тостер, блок питания или даже в машину.

Мне также должно быть ясно, что широкий ALU не только делает ALU более дорогим, но и другие части чипа. АЛУ шириной 256 бит также означает, что должны быть пути данных шириной 256 бит. Одно это заняло бы много кремниевой области. Эти данные должны откуда-то приходить и куда-то уходить, поэтому для эффективного использования широкого ALU необходимы регистры, кэш, другая память и т. Д.

Еще один момент заключается в том, что вы можете сделать любую арифметику ширины на любом процессоре ширины. Вы можете добавить 32-битное слово памяти в другое 32-битное слово памяти на PIC 18 в 8 инструкциях, тогда как вы можете сделать это на той же архитектуре, масштабированной до 32 бит только в 2 инструкциях. Дело в том, что узкий ALU не мешает вам выполнять широкие вычисления, только то, что широкие вычисления займут больше времени. Поэтому вопрос скорости, а не возможностей. Если вы посмотрите на спектр приложений, которым необходимо использовать числа определенной ширины, вы увидите, что очень немногие требуют 256-битных слов. Расходы на ускорение только тех немногих приложений с помощью аппаратного обеспечения, которое не поможет другим, просто не стоят этого и не приносят больших инвестиций в разработку продукта.

256-битные вычисления — 256-bit computing

В компьютерной архитектуры , 256-битных чисел , адресов памяти , или других данных единиц являются те , которые являются 256 битов (32 октетов ) в ширину. Кроме того, 256-битные архитектуры ЦП и ALU основаны на регистрах , адресных шинах или шинах данных такого размера.

Компьютерная архитектура

В настоящее время не существует основных процессоров общего назначения, предназначенных для работы с 256-битными целыми числами или адресами, хотя некоторые процессоры действительно работают с 256-битными данными. Особенность процессоров SIMD наборы инструкций ( Advanced Vector Extensions и набор инструкций FMA и т.д.) , где 256-битные векторные регистры используются для хранения несколько небольших чисел, например, восемь 32-битных чисел с плавающей точкой чисел и одной команды может работать на все эти значения параллельно. Однако эти процессоры не работают с отдельными числами длиной 256 двоичных разрядов, только их регистры имеют размер 256 бит. Двоичные цифры находятся вместе в 128-битных коллекциях.

В 256-битном регистре может храниться 2 256 различных значений. Диапазон целочисленных значений, которые могут быть сохранены в 256 битах, зависит от используемого целочисленного представления .

Максимальное значение 256-битного целого числа без знака — 2 256 — 1, записанное в десятичной форме как 115,792,089,237,316,195,423,570,985,008,687,907,853,269,984,665,640,564,039,457,584,007,913,129,639,935.

Использует

Портативный компьютер с процессором Efficeon

- 256 бит — это общий размер ключа для симметричных шифров в криптографии , например Advanced Encryption Standard .

- Современные чипы GPU перемещают данные по 256-битной шине памяти.

- 256-битные процессоры могут использоваться для прямой адресации до 2 256 байт. Уже 2 128 ( 128 бит ) значительно превысит общий объем данных, хранящихся на Земле по состоянию на 2010 год, который, по оценкам, составляет около 1,2 зеттабайта (более 2 70 байт).

- Процессор Efficeon представлял собой 256-битный VLIW второго поколения от Transmeta, в котором использовался программный механизм для преобразования кода, написанного для процессоров x86 , в собственный набор команд чипа.

- Увеличение размера слова может ускорить работу математических библиотек с несколькими точками . Приложения включают криптографию .

- Исследователи из Кембриджского университета используют 256-битный указатель возможностей, который включает в себя информацию о возможностях и адресацию, в своей системе возможностей CHERI.

- Хеш-функция SHA-256 .

- Ethereum Виртуальная машина использует 256-битные слова.

История

Финансируемая DARPA система Data-Intensive Architecture (DIVA) включала в себя 5-ступенчатый конвейерный 256-битный канал данных с процессором в памяти (PIM) , в комплекте с файлом регистров и блоками ALU в процессоре WideWord в 2002 году.

Смотрите также

Рекомендации

<img src=»https://en.wikipedia.org//en.wikipedia.org/wiki/Special:CentralAutoLogin/start?type=1×1″ alt=»» title=»»>

Микроконтроллер— Почему нет 256-битных или 512-битных микропроцессоров?

Подумайте об этом. Что именно вы представляете себе в «256-битном» процессоре? Что в первую очередь определяет разрядность процессора?

Я думаю, что если не делать дополнительных квалификаций, разрядность процессора относится к его ширине ALU. Это ширина двоичного числа, которое он может обработать изначально за одну операцию. Таким образом, «32-битный» процессор может напрямую работать со значениями шириной до 32 бит в отдельных инструкциях.Поэтому ваш 256-битный процессор будет содержать очень большой АЛУ, способный складывать, вычитать, выполнять операции ИЛИ, И и т. Д. 256-битные числа за одну операцию. Зачем тебе это нужно? Какая проблема делает большой и дорогой ALU достойным того, чтобы иметь и платить за него, даже в тех случаях, когда процессор считает только 100 итераций цикла и т.п.?

Дело в том, что вы должны платить за широкий ALU, независимо от того, используете ли вы его много или только небольшую часть его возможностей. Чтобы оправдать использование 256-битного ALU, вам нужно будет найти достаточно важную проблему, которая действительно может выиграть от манипулирования 256-битными словами в отдельных инструкциях.Хотя вы, вероятно, можете придумать несколько примеров, таких проблем недостаточно, чтобы производители чувствовали, что они когда-либо получат окупаемость значительных инвестиций, необходимых для производства такого чипа. Если есть нишевые, но важные (хорошо финансируемые) проблемы, которые действительно могут выиграть от широкого ALU, то мы увидим очень дорогие узконаправленные процессоры для этого приложения. Однако их цена помешала бы широкому использованию за пределами узкого приложения, для которого он был разработан. Например, если 256-битные технологии сделают некоторые приложения криптографии возможными для военных, вероятно, появятся специализированные 256-битные процессоры стоимостью от 100 до 1000 долларов каждый.Однако вы не стали бы использовать одно из них в тостере, источнике питания или даже в машине.

Я также должен понимать, что широкий ALU делает дороже не только ALU, но и другие части микросхемы. ALU шириной 256 бит также означает, что должны быть пути данных шириной 256 бит. Одно это заняло бы много кремниевой поверхности. Эти данные должны откуда-то поступать и куда-то идти, поэтому для эффективного использования широкого ALU потребуются регистры, кеш, другая память и т. Д.

Еще один момент заключается в том, что вы можете выполнять арифметические операции с любой шириной на любом процессоре ширины.Вы можете добавить 32-битное слово памяти в другое 32-битное слово памяти на PIC 18 в 8 инструкциях, тогда как вы можете сделать это на той же архитектуре с масштабированием до 32 бит всего за 2 инструкции. Дело в том, что узкое ALU не мешает вам выполнять широкие вычисления, а только то, что широкие вычисления займут больше времени. Следовательно, это вопрос скорости, а не возможностей. Если вы посмотрите на спектр приложений, которым необходимо использовать числа определенной ширины, вы увидите, что очень немногим требуются 256-битные слова.Расходы на ускорение только тех нескольких приложений с помощью оборудования, которое не поможет другим, просто не окупаются и не являются хорошим вложением в разработку продукта.

Что такое 256-битное? | Бесплатная программа Gizmo

256-бит (2 256 ) — это мера компьютерной информации и атрибут компьютерных систем. Он дает ужасно большие числа, поэтому это обычная длина ключей шифрования, которую мы не хотим, чтобы люди могли угадывать или вычислять.

Насколько велик 256 бит?

256 бит — это слишком много для нас, чтобы даже представить!

Нас обманывают числа, которые мы видим и понимаем: «2» и «256» кажутся вполне разумными, но каждые 2 10 эквивалентны 10 3 или 1000 1 .Это означает, что 2 256 составляет около 10 168 (1 со 168 нулями) или 1000 26 . Итак, давайте посмотрим на мир во Вселенной, который мы видим вокруг себя:

- Все данные в мире были оценены в 4,4 зеттабайта (2 73 бит) в 2013 году. Это больше, чем может адресовать 64-битное число. Если бы каждый из этих битов был продублирован 2 73 раз, мы, наконец, получили бы число больше 128 бит. Мы дойдем до 146 бит, но все равно будем далеки от диапазона, адресуемого с помощью 256 бит.

- А что насчет звезд во Вселенной? По одной оценке, это невообразимые 7 x 10 22 звезд. Зеттабайт равен 10 21 , так что эта оценка лишь на одну величину отличается от всех данных в мире. И все же разрыв между этим и 256-битным остается огромным.

- Если мы рассмотрим количество атомов во Вселенной, то мы немного приблизимся к 10 82 . Если 96% Вселенной состоит из темной материи, это очень поможет… нет. Мы получим только около 10 85 .

Распространенное использование 256-битного Категория Описание CPU Нет 256-битных ЦП общего назначения, но есть ЦП общего назначения, у которых есть специальные расширения, использующие 256-битные инструкции. Часто инструкции состоят из нескольких более узких инструкций, которые должны выполняться параллельно.

Поддержка процессора Видеокарты обычно имеют ширину шины памяти 256 бит. Вот пример. Технически это совокупность того, что обычно является 32-битным интерфейсом для каждого модуля памяти, как показано на схемах в этой статье.

Операционное программное обеспечение на

Связь и сети на

Количество дисплеев на

Изображение на

Аудио на

Криптография Криптография — это основное использование битов с длиной 128 бит, 256 бит и выше.Как правило, минимум 128 битов рекомендуется для закрытого ключа с использованием безопасного алгоритма, такого как AES или Triple-DES. Поэтому для обеспечения долгосрочной безопасности рекомендуется использовать 256-битный код. Помните, что если вы используете открытые ключи, длина ключа должна быть намного больше.

Все, что вам нужно знать о шифровании удаленного рабочего стола

Поскольку программное обеспечение удаленного доступа предназначено для управления устройствами в других физических местах, безопасность является чрезвычайно важным фактором в вашей общей стратегии.Вы должны предотвратить получение посторонними лицами с мошенническими или деструктивными намерениями контроля над вашими корпоративными системами и ресурсами.

Ищете программное обеспечение для удаленного доступа, которое отвечает всем требованиям безопасности и соответствует отраслевым стандартам (GDPR, HIPAA и PCI-DSS)? Воспользуйтесь бесплатной 30-дневной пробной версией VNC Connect здесь.

Хотя абсолютную безопасность нельзя полностью гарантировать, применение многих уровней функций безопасности является признанным лучшим методом создания надежной защиты.Одна из возможностей безопасности, часто связанных с удаленным доступом, — это шифрование данных; иногда называют сквозным шифрованием.

Этот блог исследует цель, базовую архитектуру шифрования и практические различия между разными уровнями шифрования.

Цель шифрования для удаленного доступа

Когда между двумя устройствами устанавливается сеанс удаленного доступа, изображение экрана и действия управления передаются туда и обратно, и эти данные должны быть защищены, чтобы сохранить их конфиденциальность.Вы можете думать об этом как о физическом конвейере, по которому передаются данные экрана и управления.

Для этой трубы требуется жесткая внешняя оболочка, чтобы никто не мог видеть, что течет внутри, и не позволять им менять это. Шифрование — это математическая оболочка, защищающая поток данных.

Существуют различные уровни шифрования, на которые поставщики ссылаются в своих рекламных материалах, например, 128 или 256-битный AES, который отражает алгоритм, используемый для защиты данных (AES), и насколько сложно злоумышленнику взломать (128 или 256-битный).

Продолжая аналогию с конвейером, эти разные уровни шифрования можно рассматривать как конвейеры, построенные по одним и тем же принципам (например, «метод AES»), но из разных материалов. Несмотря на то, что все трубы прочные, некоторые материалы более устойчивы, чем другие, и для их взлома потребуется больше времени и больше усилий.

Основы шифрования

Шифрование — это математический алгоритм, который используется для блокировки потока данных, передаваемого между двумя устройствами (сквозной) во время сеанса удаленного доступа.Ключом к этой блокировке является секретный номер, известный только отправителю и получателю, который меняется с каждым сеансом.

Уровень шифрования отражает количество возможных комбинаций ключей. Чем выше количество битов шифрования, тем больше количество возможных ключей, поэтому тем сложнее взломать шифрование.

128-битный уровень шифрования имеет 2128 возможных комбинаций ключей (340 282 366 920 938 463 463 374 607 431 768 211 456 — 39 цифр), а 256-битное шифрование AES имеет 2256 возможных комбинаций ключей (число длиной 78 цифр).

Из-за того, как работает математика, 256-битное шифрование не вдвое сложнее взломать или «взломать», чем 128-битное шифрование, но в 340 миллиардов миллиардов миллиардов миллиардов раз сложнее.

Что нужно для взлома?

Взлом любого из этих уровней шифрования может занять очень много времени, учитывая общее количество возможных комбинаций ключей и текущее состояние компьютерной обработки.

«Чрезвычайно трудоемкий» на самом деле является большим преуменьшением — даже если вы построите всемирную сеть суперкомпьютеров, предназначенную только для того, чтобы как можно быстрее опробовать комбинации, это все равно займет в среднем более 100 миллиардов лет. наткнуться на правильную.Для сравнения, Вселенная существует всего 13,8 миллиарда лет.

Это также предполагает, что вы можете позволить себе астрономические счета за электроэнергию, необходимые для работы системы в течение такого длительного времени — значительную долю от общего потребления энергии планетой каждый год в течение 100 миллиардов лет. 256-битный ключ будет в 340 миллиардов миллиардов миллиардов миллиардов раз невозможным.

Является ли 256-битный максимальный уровень шифрования для программного обеспечения удаленного доступа?

Так почему же некоторые поставщики начинают продвигать 512-битное шифрование? Они полагаются на занятых людей, считая, что 512-битный «вдвое лучше» 256-битный, однако исходный стандарт AES определял только 3 размера ключа — 128, 192 и 256 бит.

Эти размеры ключей оказались криптографически безопасными, поэтому, хотя 512-битный AES теоретически может быть создан, он не будет опробован.

Они могут возразить, что по мере развития процессорной технологии становится все более возможным взломать существующие уровни шифрования. Пока мы не увидим широкое распространение дешевых, мощных и надежных квантовых компьютеров, мы не можем даже начать рассматривать такой сценарий, поэтому большинство экспертов согласны с тем, что 128- и 256-битное шифрование AES достаточно сложно, чтобы оставаться чрезвычайно надежным в течение многих лет. .

Какой уровень шифрования лучше всего подходит для удаленных подключений?

Итак, после всего этого объяснения, какой уровень шифрования подходит для вашей конкретной среды? Ответ зависит от потребностей вашей среды, но стоит отметить один очень важный момент: шифрование имеет важное значение.

Имейте в виду, что существует бесплатное программное обеспечение с открытым исходным кодом для удаленного доступа, которое не обеспечивает стандартного шифрования. Использование незашифрованного программного обеспечения удаленного доступа в бизнес-среде — просто плохая идея: оно позволяет любому просматривать и изменять ваш сеанс удаленного управления без каких-либо признаков того, что это происходит.

Цена, которую вы заплатите за подписку на коммерческое программное обеспечение удаленного доступа, невысока по сравнению с рисками, которые вы несете для своего бизнеса при использовании «бесплатного» незашифрованного продукта. Одна успешная атака может стоить вашему бизнесу десятков тысяч долларов из-за взлома банковских счетов, потери данных, шантажа или ущерба репутации. Не рискуй.

Выбор оптимального уровня для ваших нужд

128-битное шифрование AES

• Высокая надежность

• Практически невозможно взломать

• По-прежнему надежный выбор по умолчанию для всех традиционных коммерческих приложений

• Принимается как обеспечивающий очень высокий уровень безопасности256-битное шифрование AES

• Текущий золотой стандарт для защиты от новых технологий в будущем

• Еще сложнее взломать, чем 128-битное

• Требует большей вычислительной мощности для шифрования и дешифрования данных, может снизить производительность

• Нет причин для его развертывания, если это не так действительно нужен e.грамм. военный / правительственный256-битного шифрования достаточно для защиты от продолжительных атак со стороны очень изощренных преступных группировок или ресурсов, связанных с государственными организациями-изгоями. Учитывая качество этого уровня шифрования, он часто требуется стандартными органами, связанными с финансовой, медицинской и охранной отраслями.

В частности, он считается достаточно безопасным для защиты СОВЕРШЕННО СЕКРЕТНОЙ секретной информации. Вам следует настаивать на 256-битном шифровании AES, если у вас очень высокие требования к безопасности или если оно указано в стандарте, который важен для вашей отрасли.

Итак, каков вердикт?

Сквозное шифрование данных необходимо для любого коммерческого развертывания программного обеспечения удаленного доступа. В сочетании с дополнительными функциями безопасности, такими как многофакторная аутентификация и контролируемые команды и группы, вы можете создать стратегию удаленного доступа с высоким уровнем защиты.

Вопрос о выборе между 128-битным и 256-битным шифрованием AES для подключений к удаленному рабочему столу должен решаться индивидуально, и ответ во многом зависит от конфиденциальности ваших данных, а также требований и стандартов, определенных вашей отраслью.

Конечно, какой бы уровень шифрования вы ни выбрали, это не единственное, что нужно учитывать при обеспечении безопасности ваших данных во время сеанса удаленного рабочего стола. Убедитесь, что у вас есть уникальные пароли, избегайте общедоступных Wi-Fi и отслеживайте свои старые учетные записи — все это способствует вашей общей безопасности. Если вы хотите узнать больше, ознакомьтесь с нашим контрольным списком безопасности удаленного доступа

.

С VNC Connect Professional каждое соединение имеет сквозное 128-битное шифрование AES.Или, с подпиской Enterprise, вы можете увеличить это до 256-битного шифрования AES. Попробуйте воспользоваться 30-дневной бесплатной пробной версией VNC Connect.

Угадайте, почему мы переходим на 256-битные ключи AES.

1Password переходит на использование 256-битных ключей AES вместо 128-битных. Мы уже начали это в расширениях браузера летом 2011 года, и в новом формате Cloud Keychain Format также используются 256-битные ключи.

Как вы думаете, почему мы делаем этот шаг? Если ваш ответ заключается в том, что AES 256 сильнее, чем AES 128, вы ошибаетесь.В техническом смысле AES 256 намного сильнее, чем AES 128, но во всех смыслах, которые действительно важны для безопасности, разницы нет. Позволь мне объяснить.

AES? Ключи?

AES (расширенный стандарт шифрования) является фундаментальным строительным блоком для шифрования в 1Password и большинстве всего остального, что использует шифрование в современном мире. Он принимает ключ и некоторые данные (открытый текст) в качестве входных данных и преобразует эти данные во что-то, что выглядит совершенно случайным (зашифрованный текст).Единственный способ понять смысл зашифрованного текста — использовать AES и тот же ключ, чтобы преобразовать его обратно в открытый текст. Ключ — это просто число, и AES может работать с ключами трех разных размеров: 128 бит, 192 бит и 256 бит.

AES, кстати, всегда 128-битный шифр, оперирующий 128-битными порциями данных (блоками) за раз; поэтому, когда я использую в дальнейшем такие выражения, как «AES256» или «256-битный AES», я говорю только о размере ключа.

Если вам было интересно, почему 1Password не перешел на использование 256-битных ключей раньше или почему мы, кажется, делаем это сейчас, читайте дальше.Даже если эти конкретные вопросы никогда не приходили вам в голову, эта статья может дать вам некоторое представление о том, какие вещи используются при выборе безопасности.

Говоря о больших числах

Числа, о которых нам нужно поговорить, слишком велики, чтобы их можно было записать обычным способом. Когда мы имеем дело с числами типа 65536, я могу выбрать, выражать ли его как «65536» или «2 16 ».

», В зависимости от того, что наиболее полезно в контексте. А может быть, имея дело с числом вроде 2 32

Я могу сказать что-то вроде «4.3 миллиарда ».2 128

прописью«триста сорок ундециллионов, двести восемьдесят два дециллиона, триста шестьдесят шесть нониллионов, девятьсот двадцать октиллионов, девятьсот тридцать восемь септиллионов, четыреста шестьдесят три секстиллиона, четыреста шестьдесят три квинтиллион, триста семьдесят четыре квадриллиона, шестьсот семь триллионов, четыреста тридцать один миллиард, семьсот шестьдесят восемь миллионов, двести одиннадцать тысяч, четыреста пятьдесят шесть ”

Но числа, с которыми мы имеем дело в криптографии настолько велики, что мне приходится записывать их в экспоненциальной форме.Число возможных ключей, допускаемых 128-битным ключом, слишком велико, чтобы писать иначе. Конечно, я мог бы выписать 2 128

на словах с помощью преобразователя чисел в слова, но он не является ни информативным, ни управляемым. Также было бы бесполезно записывать число в десятичном формате, так как оно будет состоять из 39 цифр.И еще кое-что о написании чисел словами: когда я это сделаю здесь, я буду использовать американский английский, краткую шкалу, условные обозначения; «Миллиард» означает 10 9

, а не 10 12

.Искать ключи труднее, чем выкапывать кости

Молли (одна из моих собак) не особо любит игрушки для собак, но она определенно не позволит Пэтти (другой собаке) играть с какими-либо игрушками. Молли крадет и прячет игрушки Пэтти. Предположим, что у Молли есть возможное 2 128

укрытия, защищенные от запаха, в которых она может их спрятать. Также предположим, что Пэтти знает обо всех этих укрытиях, но не знает, какое из них использовала Молли. Пэтти может попытаться заглянуть в каждую, пока не найдет свои игрушки.Поиск каждого из этих 2 128

прятаться до тех пор, пока она не найдет того, у кого есть игрушка, — это то, что мы назовем атакой грубой силы .В среднем Пэтти найдет нужный, обойдя примерно половину пути через все укрытия. Это означает, что в среднем ей придется попробовать 2 127

тайники, прежде чем она найдет свои игрушки. Если вы думали, это будет 2 64

, сделайте паузу на мгновение. Фактически 2 128

делить на 2 получается 2 127

.Каждая дополнительная степень двойки удваивает число, поэтому уменьшение числа вдвое означает просто вычитание единицы из экспоненты.Молли могла вообразить это для большей безопасности вместо того, чтобы использовать «только» 2 128

возможные укрытия, она могла бы использовать 2 256

возможные укрытия. 2 256

значительно больше 2 128

. Намного больше. Невообразимо больше. Ошеломляюще крупнее, хотя, честно говоря, числа 2 достаточно, чтобы поразить Молли. Фактически 2 256

это 2 128

раз больше 2 128

.Итак, я только что сказал, что переход на 2 256

тайники делают количество мест, которые Пэтти придется искать, невероятно, невероятно, ошеломляюще больше. Но Молли было бы неправильно думать, что это сделало его более безопасным. Почему? Потому что поиск «только» 2 128

Скрывать тайники уже настолько ошеломляюще, удивительно и невообразимо сложно, что нет смысла усложнять его.Как долго?

Пэтти очень быстрая собака — ну, по крайней мере, в юности она была.Даже сегодня на коротких дистанциях она может обогнать Молли, которая на десять лет моложе ее. Итак, давайте представим, что Пэтти может искать тайники так же быстро, как суперкомпьютер может складывать два числа. На самом деле, предположим, что она встречается с миллиардом других собак, каждая из которых может искать убежище так быстро, как требуется суперкомпьютер, чтобы сложить два числа. Работая с такой невообразимой скоростью, миллиард сверхбыстрых собак, работающих под руководством Пэтти, могли бы найти 2 50

скрытых пространств в секунду, что составляет около одного квадриллиона скрытых пространств в секунду.Это около 31557600 секунд в год, поэтому, работая как миллиард суперкомпьютеров, Пэтти с друзьями могла проверить около 2 75

, или 10 септиллионов тайников в год.По этой ставке потребуется 2 53

лет (10 квадриллионов лет) проработать половину 2 128

тайники. Если мы примем возраст Вселенной примерно 15 миллиардов лет, то время, которое потребуется Пэтти, работая быстрее, чем совокупная мощность миллиарда суперкомпьютеров, будет более чем в 600000 раз старше Вселенной.Если моя аналогия зашла слишком далеко, я полагаю, что по очень быстрой оценке вся вычислительная мощность на Земле, направленная на попытки использования ключей AES, не могла проверить более 2 75

ключей в год (и это действительно очень высокая оценка). При такой скорости потребуется более чем в полмиллиона раз больше возраста Вселенной, чтобы пройти половину 2 128

возможные ключи AES.Так вот, целеустремленная Молли, которая проведет целый день, лая на белку на дереве, может подумать, что полмиллиона возрастов вселенных — это не слишком много времени, чтобы ждать.Но никто другой даже не подумал бы о такой атаке методом грубой силы. Пэтти — умная собака, поэтому она даже не подумала бы о попытке грубой силы на 2 128

тайники.Пэтти может попробовать другие атаки. Она могла подумать, что Молли выбирала тайник не по-настоящему случайным образом, и поэтому Пэтти могла знать, какие места искать в первую очередь. Или Пэтти может попытаться тайно последовать за Молли в укрытие. Или, может быть, есть способ, которым Пэтти может обманом заставить Молли принести ей игрушки.Это те виды атак, от которых Молли нужно защищаться. Но она ничего не добьется, увеличив количество возможных укрытий, потому что даже если бы у Пэтти были все ресурсы на Земле, которые обыскивали укрытия Молли, Пэтти не смогла бы даже пробиться до того, как Вселенная подошла к концу.

Разница между нулем и нулем равна нулю

Шансы Пэтти и всех ее сверхбыстрых друзей найти укрытие Молли настолько близки к нулю, насколько мы могли бы пожелать. Назовем шансы Пэтти в этом случае ϵ 1

(эпсилон 1), действительно небольшое число.Если Молли использует 2 256

возможные тайники вместо 2 128

шансы, что Пэтти и ее друзья найдут ту, у которой есть игрушки, — это еще одно число, которое настолько близко к нулю, насколько мы могли бы пожелать. Назовем эти шансы ϵ 2

(эпсилон 2). Конечно, ϵ 2

во много раз меньше ϵ 1

, но оба ϵ 1

и ϵ 2

уже настолько близки к нулю, насколько мы могли бы пожелать. Практический выигрыш Молли в безопасности за счет использования большего количества тайников в значительной степени отличается от 1

и ϵ 2

.Эта разница для всех значимых целей равна нулю.Чтобы Пэтти продолжала искать, нужно много корма для собак.

Все мы знаем, что собаки любят поесть. И все мы знаем, что компьютеры потребляют электричество. Как это часто бывает, вычисления (и осмотр тайников) должны потреблять энергию. На самом деле это уничтожение (или перезапись) информации, которая обязательно потребляет энергию, но это происходит, когда Пэтти забывает о предыдущем укрытии, чтобы думать о следующем. Если бы Пэтти и ее друзья могли перейти к проверке нового возможного ключа, используя абсолютный теоретический минимум энергии для одного вычисления, 2.85 × 10 -21

J, ей и ее стае из миллиардов сверхбыстрых (а теперь невероятно эффективных) собак потребуется около 1/100 общего количества энергии, которое человечество использует в год, чтобы справиться с половиной из 2 128

тайники.Ответы на некоторые вопросы остаются СОВЕРШЕННО СЕКРЕТНЫМ

Я пытался объяснить все это Молли бесчисленное количество раз, но она просто тупо смотрит, как будто спрашивая: «Тогда почему правительство США требует 256-битных ключей AES для СОВЕРШЕННО СЕКРЕТНЫЙ материал? » На самом деле, все, что Молли говорит, глядя ей в глаза, это «А?».Я склонен читать в них немного больше, чем есть на самом деле. Мой единственный ответ: это та же самая причина, по которой она любит сушиться феном после ванны с левой стороны, но ненавидит с правой стороны. Некоторые вещи в сознании Молли и в правительстве остаются загадкой.

У меня есть несколько разумных предположений относительно того, почему существуют эти требования, но это остается предположением, и мы можем продолжить это обсуждение на наших дискуссионных форумах.

Являются ли 256-битные ключи менее безопасными, чем 128-битные ключи?

Когда Брюс Шнайер советует:

[F] или новые приложения, я предлагаю людям не использовать AES-256.AES-128 обеспечивает более чем достаточный запас прочности на [обозримое] будущее. Но если вы уже используете AES-256, нет причин менять его.

человек нужно обратить внимание. Но обращать внимание и оценивать не всегда означает соглашаться.

Вкратце, существует давно известная проблема, связанная с тем, как AES работает с 256-битными ключами AES. (Конечно, в этом бизнесе «давно известная проблема» означает возраст около 10 лет.) AES выполняет несколько циклов преобразования каждого фрагмента данных и использует разные части ключа в этих разных циклах.Спецификация, при которой используются части ключа, называется «расписанием ключей». Ключевое расписание для 256-битных ключей не так хорошо разработано, как ключевое расписание для 128-битных ключей. И в последние годы был достигнут значительный прогресс в превращении этих проблем проектирования в потенциальные атаки на AES 256. Это основа для совета Брюса Шнайера по выбору ключа.

Одна из двух причин, по которым я отвергаю совет Шнайера, заключается в том, что проблема с расписанием 256-битного ключа AES только открывает возможность связанной атаки на ключ.Атаки с использованием связанных ключей зависят от того, что зашифровывается с помощью ключей, которые связаны друг с другом определенным образом. Представьте, что система шифрует некоторые данные с помощью ключа k1 , а некоторые другие данные шифрует другим ключом, k2 . Злоумышленник не знает, что такое k1 или k2 , но он знает разницу между этими двумя ключами. Если знание взаимосвязи между ключами (без знания ключей) дает злоумышленнику некоторое преимущество в обнаружении ключей или расшифровке материала, зашифрованного этими ключами, то у нас есть связанная атака по ключу.

Когда криптографические системы спроектированы должным образом, атаки с использованием связанных ключей не должны иметь значения, потому что хорошие криптосистемы не должны использовать или создавать связанные ключи. Криптографы беспокоятся о связанных атаках на ключи на AES, потому что они знают, что некоторые системы будут плохо спроектированы, поэтому по-прежнему важно создавать шифры, которые не уязвимы для связанных атак на ключи. Впечатляющим случаем использования связанных ключей с шифром (RC4), для которого атаки связанных ключей были легкими, был, вероятно, проект стандарта шифрования WEP WiFi.Это одна из нескольких причин, по которым можно обнаружить ключ WEP Wi-Fi всего через несколько минут (хотя помните: просто потому, что это просто, не означает, что это правильно или законно).